Le funzioni di hash sono uno strumento fondamentale nel campo della crittografia e sono ampiamente utilizzate nel contesto delle blockchain. Ma cosa sono esattamente queste funzioni e perché sono così importanti? Nel presente articolo, esploreremo queste domande e cercheremo di comprendere a fondo il loro funzionamento.

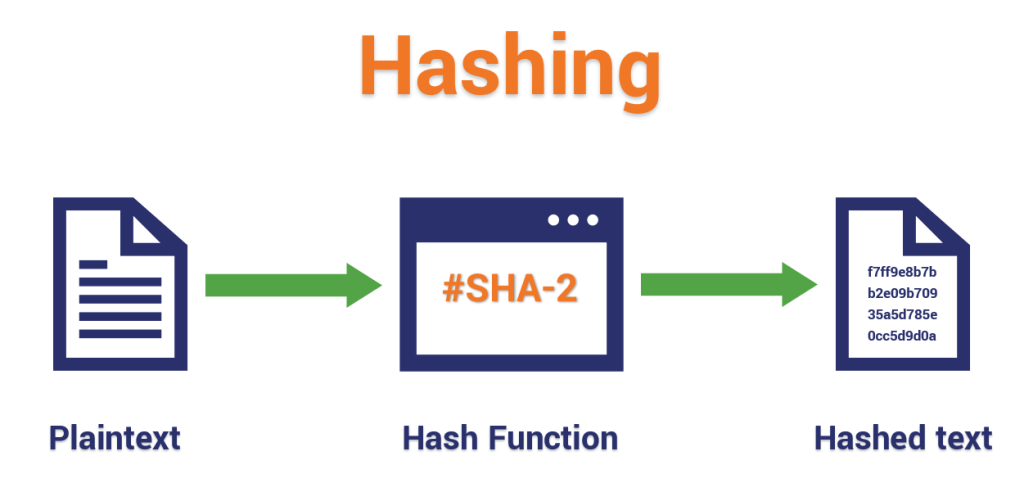

Per prima cosa, la parola “hash” è spesso utilizzata come termine generico per riferirsi alle funzioni di hash. In realtà, le funzioni di hash sono algoritmi matematici che convertono i dati in un valore di lunghezza fissa. Ciò significa che possono prendere un input di qualsiasi dimensione, come una frase o un’immagine, e produrre una stringa di lunghezza fissa di caratteri alfanumerici.

Queste funzioni di hash sono progettate in modo tale che persino una minima modifica all’input produce un hash completamente diverso. Inoltre, è praticamente impossibile ricostruire l’input originale partendo dall’hash generato. Questa proprietà rende le funzioni di hash estremamente utili per garantire l’integrità dei dati e la sicurezza delle informazioni.

Nell’ambito delle blockchain, le funzioni di hash sono ampiamente utilizzate per garantire l’immutabilità dei blocchi di transazioni. Ad esempio, ogni blocco della blockchain Bitcoin contiene un hash che rappresenta l’intero blocco. Qualsiasi modifica ai dati del blocco, anche la più piccola, produce un hash completamente diverso e quindi rompe la catena di blocchi.

In conclusione, comprendere il funzionamento delle funzioni di hash è fondamentale per apprezzare l’importanza della crittografia nella nostra società digitale. Queste funzioni svolgono un ruolo chiave nella garanzia dell’integrità dei dati e nella sicurezza delle informazioni, sia nel contesto delle blockchain che in molti altri ambiti.

Cos’è una Funzione di Hash?

Una funzione di hash è un algoritmo matematico che prende un input e lo trasforma in una stringa di lunghezza fissa, chiamata hash. L’hash prodotto da una funzione di hash è univoco per l’input fornito, il che significa che anche una piccola modifica nell’input produrrà un hash completamente diverso.

Queste funzioni di hash sono ampiamente utilizzate in ambito informatico e giocano un ruolo fondamentale in diverse applicazioni, tra cui la crittografia e la sicurezza dei dati. Nella tecnologia blockchain, ad esempio, le funzioni di hash vengono utilizzate per creare una specie di impronta digitale per ogni blocco di informazioni.

Così, cosa significa tutto ciò? Le funzioni di hash permettono di proteggere i dati da modifiche non autorizzate. Se anche una singola parola all’interno di un blocco di informazioni viene modificata, l’hash prodotto da quella parte del blocco cambierà completamente. Questo è particolarmente importante nel contesto della blockchain, dove l’integrità dei dati è fondamentale.

Le funzioni di hash sono importanti anche per controllare l’integrità dei file e verificare se sono stati alterati o corrotti. Ad esempio, se si scarica un file da Internet e si calcola l’hash del file, è possibile confrontarlo con l’hash ufficiale fornito dal mittente per verificare che il file non sia stato modificato.

In conclusione, le funzioni di hash sono strumenti potenti e utili nell’ambito della sicurezza informatica. Ci permettono di proteggere i nostri dati e garantire l’integrità delle informazioni. Quindi, la prossima volta che senti parlare di funzioni di hash, saprai cosa sono, cosa fanno e perché sono importanti!

Applicazioni comuni delle funzioni hash

Le funzioni hash sono ampiamente utilizzate in vari contesti per la loro capacità di produrre un hash univoco per un determinato set di dati. Di seguito sono riportati alcuni esempi delle applicazioni comuni delle funzioni hash:

- Integrità dei dati: Le funzioni hash sono spesso utilizzate per garantire l’integrità dei dati. Calcolando l’hash di un set di dati e confrontando il risultato con un hash precedentemente noto, è possibile verificare se i dati sono stati modificati o manipolati in qualche modo.

- Verifica della password: Le funzioni hash sono ampiamente utilizzate per la crittografia delle password. Quando un utente inserisce una password, essa viene confrontata con l’hash memorizzato nel sistema. Se gli hash corrispondono, la password inserita è considerata corretta.

- Blockchain: Le funzioni hash sono fondamentali per la tecnologia blockchain. Ogni blocco nella catena contiene un hash che rappresenta l’intero contenuto del blocco. Questo hash collega un blocco al successivo e conferma l’integrità della catena.

- Concordanza dei dati: Le funzioni hash possono essere utilizzate per confrontare dati in modo efficiente. Calcolando l’hash di due set di dati e confrontando i risultati, è possibile determinare se i dati sono uguali o diversi senza dover confrontare ogni singolo byte.

Questi sono solo alcuni esempi delle molteplici applicazioni delle funzioni hash. La loro flessibilità e versatilità li rendono uno strumento potente in molti settori, dalla sicurezza informatica alla gestione dei dati.

Come funzionano le funzioni hash

Le funzioni hash sono algoritmi matematici che prendono in input una quantità di dati di qualsiasi dimensione e producono in output una stringa di lunghezza fissa, chiamata hash. Questo hash è un valore univoco che rappresenta i dati originali in modo univoco.

Ad esempio, se si inserisce la parola “blockchain” nella funzione hash, verrà prodotto un hash univoco per quella specifica istanza. Se si inserisce di nuovo la stessa parola nella funzione hash, si otterrà sempre lo stesso hash. Tuttavia, se si modifica anche solo leggermente la parola, ad esempio scrivendo “blockcha1n”, l’hash prodotto sarà completamente diverso.

Le funzioni hash sono ampiamente utilizzate nel mondo della tecnologia, in particolare nel contesto delle blockchain. Le blockchain utilizzano le funzioni hash per garantire l’integrità dei dati immagazzinati al loro interno. Ogni blocco nella blockchain contiene un hash che rappresenta l’intero blocco di dati. Se anche un singolo bit all’interno del blocco viene modificato, l’hash risultante cambierà completamente. Questo rende molto difficile per chiunque manipolare i dati in una blockchain senza che ciò venga rilevato.

Le funzioni hash sono anche utilizzate in molti altri contesti tecnologici. Ad esempio, vengono utilizzate per verificare l’integrità dei file durante il trasferimento o lo storage. Vengono utilizzate anche per verificare le password degli account utente in modo sicuro, senza dover memorizzare le password stesse. Invece di memorizzare le password, i siti web spesso memorizzano solo l’hash delle password degli utenti. Quando un utente accede, la sua password viene inserita nella funzione hash e il risultato viene confrontato con l’hash memorizzato nel database. Se i due hash corrispondono, allora la password è corretta.

In sintesi, le funzioni hash sono strumenti critici nella tecnologia moderna. Forniscono un modo efficace per rappresentare grandi quantità di dati in modo univoco e sicuro. Ciò li rende fondamentali per la sicurezza e l’integrità dei dati nelle blockchain, nelle transazioni digitali e in molti altri contesti tecnologici.

Panoramica del processo di hashing

Il processo di hashing è un concetto fondamentale nel contesto della blockchain. Un hash è una funzione che prende un blocco di dati e lo trasforma in una stringa di lunghezza fissa. Questa stringa è unica per l’input specifico e, in caso di anche una minima modifica nell’input, il risultato dell’hash cambierà completamente.

Le hash functions sono algoritmi di compressione che traducono blocchi di dati di qualsiasi dimensione in stringhe di dimensione fissa. Queste funzioni hanno diverse proprietà che le rendono utili nel contesto della blockchain:

- Le hash functions sono deterministiche, quindi per un determinato input, si otterrà sempre lo stesso output.

- Anche una minima modifica all’input produrrà un output totalmente differente.

- Sono veloci da calcolare.

- Le hash functions sono una via di senso unico, il che significa che non è possibile risalire all’input originale utilizzando solo l’output dell’hash.

Nel contesto della blockchain, ogni blocco di dati avrà un hash associato. Questo hash sarà generato utilizzando una hash function specifica. Quando vengono aggiunti nuovi blocchi alla blockchain, l’hash del blocco precedente viene incluso nel calcolo dell’hash del blocco successivo, creando una catena di hash che collega tutti i blocchi tra loro.

Questa catena di hash è ciò che rende la blockchain sicura. Se un utente volesse alterare i dati contenuti in un blocco precedente, avrebbe bisogno di ricreare l’hash per quel blocco specifico e per tutti i blocchi successivi. Questo richiederebbe una potenza di calcolo enorme e sarebbe praticamente impossibile da fare. Quindi, una volta che i blocchi sono stati aggiunti alla blockchain, diventano immutabili.

Risoluzione delle collisioni nell’hashing

L’hashing è un metodo utilizzato nelle funzioni hash per convertire dati di dimensioni variabili in una stringa di lunghezza fissa. Le funzioni hash sono importanti nell’ambito della crittografia e delle tecnologie emergenti come la blockchain.

Cos’è una collisione? In generale, una collisione si verifica quando due input diversi producono lo stesso output hash. Ad esempio, immaginiamo di avere una funzione hash che prende una parola come input e produce un numero come output. Se due parole diverse producono lo stesso numero, allora abbiamo una collisione.

Perché sono importanti le collisioni nell’hashing? Le collisioni possono portare a diverse problematiche di sicurezza. Ad esempio, nel contesto della crittografia, una collisione potrebbe consentire a un attaccante di falsificare dati o ottenere l’accesso a informazioni riservate. Nella blockchain, una collisione potrebbe compromettere l’integrità dei dati e mettere a rischio l’intero sistema.

Come viene risolta una collisione? Ci sono diverse tecniche per risolvere le collisioni. Alcune di queste tecniche includono:

- Gestione delle collisioni con liste collegate: In questa tecnica, ogni posizione dell’hash table può contenere una lista di elementi che hanno lo stesso valore hash. Quando si verifica una collisione, l’elemento viene semplicemente aggiunto alla lista esistente. Questo approccio è efficace, ma può ridurre le prestazioni dell’hashing.

- Gestione delle collisioni con indirizzamento aperto: In questa tecnica, quando si verifica una collisione, viene cercato un’unica posizione alternativa nell’hash table. Ci sono diverse strategie per trovare questa posizione, come il probing lineare, il probing quadratico e il double hashing.

- Hashing a perfetta ridistribuzione: Questa tecnica utilizza funzioni hash che distribuiscono uniformemente gli elementi nell’hash table, riducendo al minimo le collisioni. Tuttavia, trovare una funzione hash perfetta per un certo dominio di input può essere difficile e costoso in termini di tempo di calcolo.

Le collisioni sono inevitabili negli hash functions, in quanto l’output deve essere di lunghezza fissa, mentre gli input possono essere di lunghezza variabile. Tuttavia, con un’adeguata gestione delle collisioni, è possibile ridurre al minimo gli effetti indesiderati delle collisioni e preservare l’integrità e l’affidabilità dei sistemi che utilizzano le funzioni hash.

Proprietà delle funzioni hash

Le funzioni hash sono uno strumento crittografico fondamentale utilizzato in svariati contesti. Queste funzioni producono un hash unico per ogni istanza di input, indipendentemente dalla sua dimensione o complessità. Vediamo quali sono le principali proprietà di queste funzioni:

- Compressione: Una funzione hash riduce la dimensione dell’input in maniera significativa. Questo significa che sia una parola, un intero o un blocco di dati, il risultato hash sarà sempre di dimensioni fisse. Questa compressione rende le funzioni hash efficienti e rapide da calcolare.

- Unicità: Ogni istanza di input produce un hash unico. Questo significa che anche una piccola modifica all’input produrrà un hash completamente diverso. Questa proprietà è fondamentale per garantire l’integrità dei dati.

- Irreversibilità: Una volta che l’hash è stato prodotto, è praticamente impossibile risalire all’input originale. Questa proprietà garantisce la sicurezza e la privacy delle informazioni.

- Riproducibilità: Se lo stesso input viene inserito nella funzione hash, il risultato sarà sempre lo stesso. Questa proprietà è essenziale per garantire la coerenza dei dati e permettere la verifica di integrità.

Le funzioni hash sono utilizzate in molti contesti, tra cui la crittografia, la protezione dei dati e la sicurezza informatica. Nel contesto delle criptovalute e della tecnologia blockchain, le funzioni hash sono ampiamente utilizzate per garantire l’integrità dei blocchi di transazioni. Ogni blocco della blockchain ha un hash univoco che dipende dai dati contenuti nel blocco stesso. Ciò consente di verificare se i dati sono stati modificati o manomessi.

In conclusione, le funzioni hash sono uno strumento crittografico potente e versatile. La loro capacità di comprimere, produrre hash unici e irreversibili e garantire la riproducibilità li rende indispensabili in molti settori dell’informatica e della sicurezza.

Uniformità e casualità

Una delle caratteristiche chiave delle funzioni hash è la loro capacità di produrre output uniformemente distribuiti e casuali per input diversi. Ciò significa che, per ogni input che viene passato attraverso una funzione hash, l’output prodotto dovrebbe sembrare completamente casuale e non correlato all’input originale.

Per capire meglio, immagina una lista di parole diverse, come ad esempio “cane”, “gatto”, “sole”, “albero” e così via. Se passiamo ciascuna di queste parole attraverso una funzione hash, otterremo degli output completamente diversi per ognuna di esse. Ad esempio, potremmo ottenere gli output “3d7a”, “b2f5”, “8e1c” e via dicendo.

Questo è importante per varie ragioni. In primo luogo, garantisce che gli output delle funzioni hash siano unici per input unici. In altre parole, due input diversi produrranno sempre output diversi, il che è fondamentale per le funzioni hash utilizzate nella crittografia. Inoltre, questa caratteristica di uniformità aiuta a garantire che i dati vengano distribuiti in modo uniforme all’interno di una struttura dati come una tabella hash.

La casualità dell’output delle funzioni hash è altrettanto cruciale. Se l’output non fosse casuale, potrebbe esserci un rischio di collisioni, ovvero due input diversi che producono lo stesso output. Questo sarebbe estremamente problematico, specialmente in contesti come la crittografia o la blockchain, dove la sicurezza e l’integrità dei dati sono fondamentali.

Per garantire la casualità e uniformità dell’output delle funzioni hash, vengono utilizzati diversi algoritmi e metodi. Questi algoritmi sono progettati per essere efficienti e veloci, ma anche per garantire la robustezza e la sicurezza dei dati.

Efficienza e Velocità

Le funzioni di hash sono notevoli per la loro efficienza e velocità nel calcolare i valori hash. Questo significa che possono elaborare grandi quantità di dati in modo rapido ed efficiente.

Le funzioni di hash sono progettate per essere veloci e performanti, in quanto devono essere in grado di elaborare grandi quantità di dati in brevi periodi di tempo. Ciò è particolarmente importante quando si lavora con tecnologie come il blockchain, dove grandi quantità di dati devono essere elaborate in modo efficiente.

Le funzioni di hash, come ad esempio SHA-256, sono in grado di elaborare blocchi di dati di dimensioni fisse (ad esempio 64 byte) e produrre un valore hash univoco di dimensioni fisse (ad esempio 256 bit). Questa efficienza e velocità permettono alle funzioni di hash di essere utilizzate in modo efficiente all’interno della tecnologia blockchain.

Ad esempio, se una blockchain deve processare una transazione che include un documento di dimensioni molto grandi, la funzione di hash può elaborare rapidamente il documento e generare un valore hash che rappresenta il documento. Questo valore hash può quindi essere utilizzato per verificare l’integrità e l’autenticità del documento.

In sintesi, le funzioni di hash sono efficienti e veloci nel calcolare valori hash per grandi quantità di dati. Ciò li rende adatti per l’elaborazione di dati all’interno del blockchain e di altre tecnologie che richiedono l’elaborazione rapida e efficiente di dati.

Sicurezza e funzioni hash crittografiche

Le funzioni hash sono al centro della sicurezza informatica e della crittografia moderna. Nel contesto della blockchain, ad esempio, hanno un ruolo fondamentale nel garantire l’integrità dei dati immagazzinati e la sicurezza delle transazioni.

Una funzione hash prende in input una lunga sequenza di dati e restituisce una sequenza di dimensioni fisse, generalmente una stringa di numeri e lettere. Questa stringa, chiamata “hash”, è unica per ogni insieme di dati in input. In altre parole, anche se si cambia anche solo un singolo bit dei dati in input, l’hash risultante sarà completamente diverso.

Le funzioni hash sono progettate per essere veloci e efficienti. Ciò significa che, anche se il set di dati di input è molto grande, il tempo richiesto per calcolare l’hash sarà relativamente breve. Tale caratteristica è cruciale nel contesto della blockchain, in quanto consente di verificare rapidamente l’integrità dei blocchi di transazioni.

Le funzioni hash crittografiche, in particolare, sono progettate per essere praticamente impossibili da invertire. Ciò significa che, date le dimensioni di un hash, è estremamente difficile ricostruire l’input originale. Questa proprietà è fondamentale per la sicurezza dei dati, poiché rende estremamente difficile per un attaccante manipolare i dati senza che ciò sia rilevabile.

Un esempio comune di funzione hash crittografica è l’algoritmo SHA-256 (Secure Hash Algorithm 256-bit). Questa funzione è stata progettata per produrre hash di 256 bit, che sono molto difficili da invertire. SHA-256 è ampiamente utilizzato nella blockchain di Bitcoin e in molti altri sistemi crittografici.

In parole semplici, le funzioni hash crittografiche svolgono un ruolo fondamentale nella sicurezza dei dati. Ci permettono di verificare l’integrità dei dati, proteggere le transazioni e impedire la manipolazione dei dati senza essere rilevata.

Perché le funzioni hash sono importanti

Le funzioni hash sono strumenti critici nel campo della crittografia e della sicurezza informatica. Queste funzioni permettono di trasformare dati di qualsiasi dimensione in un output di lunghezza fissa, chiamato hash. L’hash risultante è unico per ogni set di dati di input e può essere utilizzato per verificare l’integrità dei dati.

In altre parole, una funzione hash prende un dato, come una stringa o un file, e produce un valore hash che funge da “impronta digitale”. Questo hash è unico per il dato specifico ed è estremamente improbabile che due input diversi producano lo stesso hash.

Ma perché le funzioni hash sono così importanti?

- Verifica dell’integrità dei dati: Le funzioni hash sono ampiamente utilizzate per verificare se i dati sono stati modificati o manomessi. Per esempio, un’organizzazione potrebbe calcolare l’hash di un file e fornire l’hash risultante insieme al file stesso. Quindi, se qualcuno modifica il file, l’hash generato sarà diverso da quello fornito. Questo può essere utilizzato per rilevare qualsiasi manomissione dei dati.

- Trovare corrispondenze: Le funzioni hash sono spesso utilizzate per cercare corrispondenze tra grandi volumi di dati in modo efficiente. Ad esempio, un’applicazione di messaggistica potrebbe utilizzare una funzione hash per cercare corrispondenze tra le e-mail degli utenti e bloccare eventuali duplicati.

- Sicurezza e crittografia: Le funzioni hash sono ampiamente utilizzate negli algoritmi crittografici per garantire la sicurezza dei dati. Un esempio comune è l’utilizzo delle funzioni hash nel contesto della blockchain. In un sistema di blockchain, le funzioni hash sono utilizzate per connettere i blocchi insieme garantendo l’integrità dei dati e la sicurezza del sistema.

In sintesi, le funzioni hash sono strumenti fondamentali per garantire l’integrità dei dati, rilevare manipolazioni e garantire la sicurezza dei sistemi informatici. Queste funzioni hanno una vasta gamma di applicazioni in vari settori, compresa la sicurezza informatica e la crittografia.

Data Integrity and Verification

Un aspetto cruciale delle funzioni hash è la loro capacità di garantire l’integrità dei dati e facilitare la verifica. Queste funzioni, come abbiamo visto in precedenza, prendono un input di qualsiasi dimensione e producono un hash di dimensione fissa come output. Questo hash funge da impronta digitale dei dati originali, e qualsiasi cambiamento anche minimo nella porzione di dati produrrà un hash completamente diverso.

Ad esempio, prendiamo la parola “hash”. Se creiamo un hash utilizzando una funzione hash specifica, otterremo una lunga sequenza di caratteri unici che rappresentano l’impronta digitale di quella parola specifica. Se anche una sola lettera viene cambiata nella parola “hash”, il risultato dell’hash sarà completamente differente.

Questa caratteristica delle funzioni hash è fondamentale quando si tratta di garantire l’integrità dei dati. Se immaginiamo un sistema blockchain, dove le transazioni sono registrate e validate tramite funzioni hash, qualsiasi tentativo di manipolare una transazione avrebbe un impatto immediato sull’hash di quella transazione. Ciò rende praticamente impossibile apportare modifiche ai dati senza che ci sia una rilevazione da parte del sistema.

La verifica dei dati è un’altra importante caratteristica delle funzioni hash. Quando si ricevono dei dati, ad esempio da una fonte esterna o attraverso una rete, si può utilizzare una funzione hash per verificare se i dati sono stati alterati durante il trasferimento. Basta calcolare l’hash dei dati ricevuti e confrontarlo con l’hash noto dei dati originali. Se gli hash corrispondono, i dati sono stati trasmessi in modo sicuro e integro. In caso contrario, potrebbe essere necessario richiedere nuovamente i dati o investigare su eventuali problemi di sicurezza.

Le funzioni hash giocano un ruolo fondamentale nell’assicurare l’integrità e la sicurezza dei dati in una vasta gamma di applicazioni. Che si tratti di proteggere le transazioni finanziarie, garantire la sicurezza dei file o mantenere l’integrità dei record medici, le funzioni hash offrono una soluzione potente per proteggere i dati e verificare la loro integrità.

Identificazione unica e indicizzazione

La blockchain è una tecnologia che si basa sull’utilizzo di funzioni hash per garantire l’identificazione unica e l’indicizzazione dei dati.

Le funzioni hash sono algoritmi che convertiranno un input di qualsiasi dimensione in una stringa di lunghezza fissa. Questo significa che qualsiasi dato inserito nel sistema blockchain produrrà sempre una stringa di output con la stessa lunghezza.

Cosa significa esattamente questo? Significa che sia un singolo carattere, una frase o un intero documento, una volta passati attraverso una funzione hash, producono una stringa di output che sarà sempre della stessa lunghezza, indipendentemente dalla lunghezza dell’input originale. Inoltre, qualsiasi modifica apportata all’input produrrà una stringa di output completamente diversa.

In altre parole, le funzioni hash consentono di generare un identificativo univoco per qualsiasi dato. Questi identificativi unici vengono utilizzati per identificare i blocchi all’interno della blockchain.

Ad esempio, immaginiamo di avere una blockchain che registra le transazioni finanziarie. Ogni transazione viene rappresentata come un blocco all’interno della blockchain e viene assegnato un identificatore unico chiamato hash.

Ogni volta che viene effettuata una nuova transazione, viene creata una stringa di testo che rappresenta la transazione stessa. Questa stringa di testo viene quindi inserita in una funzione hash che producirà un hash unico per quella transazione specifica.

Così, ogni transazione all’interno della blockchain avrà il suo identificatore unico, che viene utilizzato per indicizzare e riferirsi a quella transazione specifica. I blocchi successivi possono quindi fare riferimento a questa transazione utilizzando il suo hash unico.

In questo modo, la tecnologia blockchain utilizza le funzioni hash per garantire un’identificazione unica e un’affidabile indicizzazione dei dati.

Sicurezza e archiviazione delle password

La sicurezza delle password è un aspetto molto importante per proteggere le informazioni personali e sensibili degli utenti. Ihash functionsgiocano un ruolo chiave nel garantirla.

Le password sono solitamente archiviate come hash values, che sono risultati unici prodotti da funzioni di hash. Questo processo protegge le password originali e impedisce a terze parti di accedere facilmente alle informazioni sensibili.

Hash functions sono algoritmi matematici che prendono in input dati di qualsiasi lunghezza e producono un output di lunghezza fissa, chiamato hash value. Questo output è univoco per ogni input specifico e non permette di risalire all’input originale.

Ad esempio, se un utente immette la parola “password” durante la registrazione, hash functions produrrà un hash value unico per quella parola specifica. Questo hash value viene quindi archiviato nel database, anziché la password originale.

Quando un utente tenta di accedere al proprio account, il sistema confronta l’hash value della password inserita con quello archiviato nel database. Se corrispondono, allora l’utente viene autenticato con successo.

Questo processo rende molto difficile per un attaccante scoprire la password originale a partire dall’hash value memorizzato. Anche se l’hash value venisse intercettato, l’attaccante non potrebbe risalire all’input originale senza conoscere l’algoritmo specifico utilizzato per generare l’hash.

Ecco perché le funzioni di hash sono cruciali per la sicurezza delle password. Tuttavia, è importante sottolineare che le hash functions non sono infallibili e possono essere soggette a potenziali attacchi come attacchi di dizionario o attacchi di forza bruta.

Per aumentare ancora di più la sicurezza, molti siti Web utilizzano tecniche aggiuntive come l’aggregazione del sale (salt hashing) e complessità delle password per rendere più difficile agli attaccanti violare le password degli utenti.

In generale, il ricorso alle funzioni di hash per la sicurezza delle password è fondamentale per proteggere le informazioni personali e prevenire accessi non autorizzati.

Frequently Asked Questions:

Cosa sono le funzioni hash?

Le funzioni hash sono algoritmi matematici che prendono in input dei dati di qualsiasi lunghezza e restituiscono in output un valore univoco di lunghezza fissa. Sono ampiamente utilizzate nella crittografia, nella gestione dei dati e nell’integrità dei file.

Come funzionano le funzioni hash?

Le funzioni hash operano eseguendo una serie di operazioni matematiche sui dati in input per generare un valore hash. Questo valore è univoco per ogni set di dati in ingresso e viene utilizzato per identificare in modo univoco quei dati.

Qual è l’importanza delle funzioni hash?

Le funzioni hash sono importanti perché offrono numerosi vantaggi in diversi contesti. Possono essere utilizzate per garantire l’integrità dei dati, verificare la password di un utente, criptare i dati, prevenire i duplicati nei database e molto altro ancora.

Che tipo di algoritmi vengono utilizzati nelle funzioni hash?

Esistono diversi algoritmi utilizzati nelle funzioni hash, come MD5, SHA-1, SHA-256, CRC32 e molti altri. Ogni algoritmo ha le sue caratteristiche e livelli di sicurezza, e la scelta dell’algoritmo dipende dall’uso previsto e dal livello di sicurezza richiesto.

Come possono essere utilizzate le funzioni hash per la crittografia?

Le funzioni hash possono essere utilizzate per crittografare i dati mediante l’applicazione di algoritmi di crittografia come HMAC o RSA. Questo rende i dati incomprensibili a chiunque non abbia l’accesso alle chiavi corrette per decifrare i dati, fornendo un ulteriore livello di sicurezza.

Video:

Hash Function in cryptograhy | Properties of Hash Function | Simple Hash Function Technique

Impressionante come le funzioni hash siano fondamentali per garantire l’integrità dei dati! È incredibile quanto sia difficile ricostruire l’input originale partendo dall’hash generato. Davvero importanti per la sicurezza delle informazioni su Internet.

Le funzioni hash sono davvero interessanti, mi piace come garantiscono l’integrità dei dati e la sicurezza delle informazioni su Internet. È incredibile come anche una piccola modifica possa generare un hash completamente diverso. Le funzioni di hash sono sicuramente indispensabili nel campo della crittografia e sono fondamentali per la tecnologia delle blockchain.

Ma come funzionano queste funzioni hash? Potresti spiegare meglio?

Ciao Marco93, le funzioni hash funzionano tramite algoritmi matematici che convertono i dati in una stringa di lunghezza fissa. Questa stringa, chiamata hash, è generata in base all’input fornito e presenta alcune caratteristiche importanti. Una di queste è che anche una minima modifica all’input produce un hash completamente diverso. Inoltre, è praticamente impossibile ricostruire l’input originale partendo dall’hash generato. Queste proprietà rendono le funzioni hash utili per garantire l’integrità dei dati e la sicurezza delle informazioni su Internet. Spero che questa spiegazione ti sia stata utile!

Come funzionano precisamente le funzioni di hash? Cosa accade se viene apportata una modifica all’hash generato?

Le funzioni di hash funzionano convertendo i dati in un valore di lunghezza fissa tramite algoritmi matematici. Se viene apportata una modifica all’hash generato, anche minima, questo cambierà completamente. È praticamente impossibile ricostruire l’input originale partendo dall’hash generato, garantendo così l’integrità dei dati e la sicurezza delle informazioni.

Come possono le funzioni di hash garantire l’integrità dei dati? Mi piacerebbe saperne di più su questo argomento.

Le funzioni di hash giocano un ruolo fondamentale nella garanzia dell’integrità dei dati. Quando un dato viene inserito in una funzione di hash, viene generato un valore univoco che rappresenta quel dato. Se anche solo un bit di quel dato viene modificato, il valore di hash generato sarà completamente diverso. Inoltre, le funzioni di hash sono unidirezionali, il che significa che non è possibile ricostruire l’input originale dall’hash generato. Questo rende le funzioni di hash strumenti molto efficaci per rilevare qualsiasi modifica non autorizzata ai dati. Ad esempio, se un utente tenta di modificare un documento e il suo hash originale non corrisponde al nuovo hash generato, è possibile rilevare la manipolazione dei dati. Spero che questo chiarisca il concetto delle funzioni di hash per garantire l’integrità dei dati!

È interessante vedere come le funzioni hash siano un elemento cruciale per garantire la sicurezza dei dati su Internet. Grazie all’immutabilità creata da queste funzioni, è possibile proteggere le informazioni da eventuali alterazioni. Davvero fondamentali!

Complimenti per l’articolo! Mi ha aiutato a capire meglio il funzionamento delle funzioni hash e l’importanza che hanno nella sicurezza delle informazioni. Molto interessante!

Interessante articolo! Non sapevo che le funzioni hash fossero così fondamentali per la crittografia e la sicurezza delle informazioni su Internet. Ora capisco perché sono così importanti nell’ambito delle blockchain. Grazie per le spiegazioni!

Ma come possiamo essere sicuri che le funzioni di hash siano davvero così sicure e non possano essere violate? C’è qualche modo per testarne la vulnerabilità?

Ciao Giovanna94, è una domanda molto interessante. Le funzioni di hash sono state progettate per essere altamente sicure e resistenti alle violazioni. Tuttavia, con l’avanzare della tecnologia, potrebbero emergere nuove tecniche per violarle. Pertanto, gli esperti di sicurezza informatica continuano a testare regolarmente queste funzioni per individuare eventuali vulnerabilità. Ciò include l’analisi delle collisioni, ovvero la scoperta di due input diversi che generano lo stesso hash. Inoltre, l’uso di algoritmi di hash criptografici ampiamente accettati può fornire una maggiore sicurezza. È importante rimanere aggiornati sulle ultime ricerche e sulle migliori pratiche per garantire la sicurezza dei dati.

Molto interessante l’articolo! Le funzioni hash sembrano un elemento cruciale nel garantire la sicurezza dei dati su Internet. Non sapevo che anche una minima modifica all’input produce un hash completamente diverso. Grazie per le informazioni!

Scusate la mia ignoranza, ma come posso capire se una funzione di hash è sicura o se può essere facilmente violata?

Ciao Giovanna_87! Buona domanda. Per valutare la sicurezza di una funzione di hash, esistono diversi criteri che possono essere presi in considerazione. Prima di tutto, una buona funzione di hash dovrebbe avere una bassa probabilità di collisione, ossia due input diversi che producono lo stesso hash. Inoltre, la funzione dovrebbe essere resistente alla preimmagine, cioè dovrebbe essere difficile trovare un input che corrisponda a un hash specifico. Infine, una funzione di hash sicura dovrebbe essere resistente agli attacchi di forza bruta, che consistono nel provare tutte le possibili combinazioni degli input fino a trovare corrispondenze. Spero che queste informazioni possano esserti utili per valutare la sicurezza delle funzioni di hash!

Le funzioni hash sono molto interessanti! Mi piace come garantiscono l’integrità dei dati e la sicurezza delle informazioni su Internet. È incredibile come anche una piccola modifica all’input possa produrre un hash completamente diverso. Davvero utile per proteggere i dati sensibili!

Cosa succederebbe se una funzione di hash venisse compromessa? Potrebbe mettere a rischio i dati all’interno della blockchain?

Se una funzione di hash venisse compromessa, potrebbe mettere a rischio l’integrità dei dati all’interno della blockchain. Poiché una minima modifica all’input produce un hash completamente diverso, se un hash venisse manipolato da un attaccante, potrebbe invalidare l’intero blocco o addirittura l’intera catena di blocchi. Pertanto, è fondamentale utilizzare funzioni di hash sicure e affidabili per garantire la sicurezza delle informazioni e la stabilità delle blockchain.

Le funzioni hash sono incredibilmente importanti per garantire la sicurezza dei dati su Internet. È sorprendente come una piccola modifica possa generare un hash completamente diverso. Grazie a queste funzioni, possiamo essere sicuri che le informazioni che riceviamo sono autentiche e intatte.

Come è possibile garantire che le funzioni hash siano veramente sicure e non soggette a manipolazioni esterne?

Per garantire la sicurezza delle funzioni hash, è essenziale utilizzare algoritmi di hash crittograficamente sicuri e costantemente aggiornati. Inoltre, è fondamentale implementare tecniche di controllo dell’integrità e della firma digitale per rilevare eventuali manipolazioni esterne. La collaborazione con esperti del settore e la costante verifica e aggiornamento delle pratiche di sicurezza sono fondamentali per assicurare l’affidabilità delle funzioni hash.

Capisco l’importanza delle funzioni hash e come siano fondamentali per garantire la sicurezza dei dati su Internet. È sorprendente come anche la più piccola modifica produca un hash completamente diverso, rendendo così difficile la ricostituzione dell’input originale. Grazie per l’articolo informativo!

Come funzionano esattamente queste funzioni di hash? Possono mai essere compromesse?

Sono lieto di rispondere alla tua domanda! Le funzioni di hash funzionano convertendo i dati in un valore di lunghezza fissa, rendendole estremamente utili per garantire l’integrità dei dati. Inoltre, grazie alla loro proprietà unica, è estremamente difficile comprometterle. Quindi, possiamo dire che le funzioni di hash sono fondamentali per la sicurezza e l’affidabilità delle informazioni su Internet.

Le funzioni di hash sono fondamentali per garantire l’integrità dei dati e la sicurezza delle informazioni su Internet. È incredibile come riescano a convertire i dati in valori di lunghezza fissa e rendere impossibile la ricostruzione dell’input originale dall’hash generato.

Le funzioni di hash sono strumenti fondamentali per garantire l’integrità e la sicurezza dei dati su Internet. È incredibile come anche la più piccola modifica produca un hash completamente diverso, rendendo praticamente impossibile ricostruire l’input originale. Questo è fondamentale per proteggere le informazioni sensibili online.

La comprensione delle funzioni hash è essenziale per garantire l’integrità dei dati su Internet. Le funzioni di hash sono strumenti critici nel contesto della crittografia e delle blockchain, in quanto convertono i dati in valori di lunghezza fissa, rendendo impossibile la ricostruzione dell’input originale. Questa caratteristica è fondamentale per la sicurezza delle informazioni online.

Le funzioni di hash sono fondamentali per garantire l’integrità dei dati e la sicurezza delle informazioni su Internet. È incredibile come anche la più piccola modifica produca un hash completamente diverso, mostrando la potenza e l’importanza di questi algoritmi.

Le funzioni hash sono fondamentali nel campo della crittografia e vengono ampiamente utilizzate nel contesto delle blockchain. È incredibile come anche una minima modifica all’input possa generare un hash completamente diverso, rendendo così i dati sicuri e garantendo l’integrità delle informazioni. Davvero interessante approfondire il funzionamento di queste funzioni!

Le funzioni hash sono davvero fondamentali per garantire la sicurezza e l’integrità dei dati su Internet. È incredibile come anche la più piccola modifica possa generare un hash completamente diverso, rendendo praticamente impossibile alterare o manipolare le informazioni. È un concetto essenziale soprattutto nel contesto delle blockchain.

Le funzioni di hash sono strumenti essenziali per garantire l’integrità dei dati e proteggere le informazioni su Internet. È fondamentale comprendere il loro funzionamento e l’importanza che rivestono nel contesto della crittografia e delle blockchain.

Le funzioni di hash sono essenziali per garantire la sicurezza e l’integrità dei dati su Internet. È sorprendente come anche la più piccola modifica produca un hash completamente diverso, rendendo praticamente impossibile la ricostruzione dell’input originale. La crittografia e le blockchain sarebbero vulnerabili senza di esse.

Le funzioni di hash sono strumenti essenziali nel mondo della crittografia e vengono utilizzate ampiamente nelle blockchain. È sorprendente quanto possano garantire l’integrità dei dati e la sicurezza delle informazioni. La complessità matematica di queste funzioni le rende fondamentali per proteggere le informazioni su Internet.

La comprensione delle funzioni hash è essenziale per tutti coloro che vogliono capire veramente come funziona la crittografia e la sicurezza informatica. È incredibile vedere come queste piccole stringhe alfanumeriche possano garantire la protezione dei dati su Internet. Grazie per l’articolo illuminante!

Le funzioni di hash sono strumenti critici per preservare l’integrità dei dati e la sicurezza delle informazioni su Internet. È fondamentale capire come funzionano e il loro ruolo nelle blockchain, poiché persino la più piccola modifica produce un hash completamente diverso, garantendo un elevato livello di sicurezza.

Le funzioni di hash sono strumenti fondamentali per garantire l’integrità dei dati e la sicurezza delle informazioni. È fondamentale comprendere come funzionano e perché sono così importanti, specialmente nel contesto delle blockchain.

Capire le funzioni hash è fondamentale per garantire l’integrità dei dati e la sicurezza delle informazioni online. Le funzioni di hash sono algoritmi matematici che convertono i dati in valori di lunghezza fissa, assicurando che anche la più piccola modifica generi un hash completamente diverso.

Ma come le funzioni di hash possono garantire realmente l’integrità dei dati? C’è qualche modo per violarle?

Sì, Carla_1985, le funzioni di hash sono progettate appositamente per garantire l’integrità dei dati. Grazie alla loro natura unica, anche la modifica minima dei dati produce un hash completamente diverso, rendendo estremamente difficile violarle. Questa caratteristica le rende uno strumento fondamentale per garantire la sicurezza delle informazioni su Internet.

Le funzioni hash sono strumenti cruciali nel mondo della crittografia e delle blockchain. È impressionante come riescano a garantire l’integrità dei dati e la sicurezza delle informazioni su Internet. Senza di esse, saremmo molto più vulnerabili agli attacchi informatici.

Le funzioni di hash sono essenziali per garantire l’integrità dei dati e la sicurezza delle informazioni su Internet. È fondamentale comprendere il loro funzionamento e l’importanza nel contesto delle blockchain.

Comprendere le funzioni hash è essenziale per garantire la sicurezza dei dati online. È fondamentale capire come queste funzioni matematiche trasformino i dati in valori di lunghezza fissa, fornendo un livello aggiuntivo di protezione. La crittografia e l’utilizzo delle blockchain rendono le funzioni di hash ancora più cruciali nel mondo digitale odierno.

Articolo molto interessante! Ho sempre pensato che le funzioni hash siano fondamentali per la sicurezza dei dati. È incredibile come anche una piccola modifica possa cambiare completamente l’hash. Questa caratteristica rende le funzioni hash un elemento cruciale nelle blockchain. Davvero un ottimo approfondimento!

Articolo molto interessante! Posso chiedere quali sono le principali applicazioni delle funzioni hash nel settore della sicurezza dei dati?

Ciao Marco! Le funzionalità delle funzioni hash nel settore della sicurezza dei dati sono molteplici. Tra le principali applicazioni ci sono la protezione delle password, dove l’hash consente di memorizzare i dati in modo sicuro, e il controllo dell’integrità dei file, dove viene verificato che i contenuti non siano stati alterati. Se hai altre domande, chiedi pure!

Articolo molto interessante! Le funzioni hash sono davvero essenziali per garantire la sicurezza dei dati online. È incredibile come un semplice cambiamento nell’input possa generare un hash completamente diverso, evidenziando così l’importanza della loro applicazione nella tecnologia blockchain. Dobbiamo continuare a educarci su questi argomenti per proteggere meglio le nostre informazioni!

Articolo molto interessante! Le funzioni hash sono davvero cruciali per la sicurezza dei dati. È incredibile come una piccola variazione possa cambiare completamente l’hash, rendendo quasi impossibile il furto dei dati. Sono curioso di vedere come queste tecnologie continueranno a evolversi nel contesto delle blockchain.

Le funzioni hash sono davvero fondamentali per la sicurezza dei dati. Senza di esse, la nostra privacy online sarebbe a rischio. È interessante vedere come anche piccoli cambiamenti nell’input possano generare hash così diversi. Queste tecnologie sono essenziali, soprattutto con l’avvento delle blockchain e delle criptovalute. È un argomento che merita di essere esplorato ulteriormente!

Ciao! Ho letto l’articolo sulle funzioni hash e mi chiedevo: quali sono gli esempi più comuni di utilizzo delle funzioni hash nel mondo reale al di fuori delle blockchain?

Ciao Marco! Ottima domanda! Le funzioni hash vengono utilizzate in diversi ambiti nel mondo reale, come nella verifica dell’integrità dei file. Ad esempio, quando scarichi un software, spesso il sito fornisce un hash per confrontarlo con il file scaricato, assicurandoti che non sia stato manomesso. Inoltre, vengono utilizzate nei sistemi di autenticazione per memorizzare le password in forma protetta. Spero che queste informazioni ti siano utili!

È interessante tutto ciò! Potresti spiegare meglio come le funzioni hash contribuiscono alla sicurezza delle blockchain?

Le funzioni hash sono davvero fondamentali per la sicurezza informatica. Senza di esse, la nostra privacy online sarebbe a rischio. È interessante vedere come ogni piccolo cambiamento di dati porti a un hash completamente diverso, creando così una sorta di “firma” unica per ogni informazione. Questo articolo fa un ottimo lavoro nel chiarire la loro importanza, soprattutto nel contesto delle blockchain.